论文总字数:25181字

摘 要

摘要:

路由协议是网络基础设施的核心,OSPF路由协议是目前使用十分广泛的一种内部网关路由协议。论文研究了OSPF协议的安全性,分析了OSPF协议安全机制,讨论了已有攻击方法,并在此基础上提出了四种新的攻击方法。论文设计了OSPF安全检测系统,可对OSPF网络进行安全性测试。论文主要工作如下:

- 提出了一种邻接欺骗攻击。该攻击主要针对OSPF网络中未将边界路由器接口设置为被动接口的情况,攻击者伪装成一台合法的路由器接入到OSPF网络中,注入恶意的LSA。利用该攻击可实现网页欺骗、密码嗅探、中间人攻击、DNS欺骗等效果。

- 提出了一种邻接双LSA多注入攻击。该攻击通过改变自身的LSA,利用OSPF路由协议对新、旧LSA的判断规则,逃避自反击机制,从而对网络进行攻击。该攻击能实现网页欺骗、密码嗅探等。

- 提出了一种远程双LSA多注入攻击。该攻击主要针对攻击者已经获取网络路由器的拓扑及参数的情况,利用远程路由器的身份注入两个恶意的LSA。与原有的双LSA注入攻击相比,它可逃避自反击机制,同时增大了污染区域。这种攻击可以实现网页欺骗、密码嗅探等,还能进一步控制流量的中间传输路径。

- 提出了一种单路径注入攻击。在与上一种攻击相同的情况中,攻击者查找网络中满足单路径条件的路由器对,从中选出跳板路由器,并以它的身份注入一个恶意的LSA。与上述两种攻击相比,该攻击仅需注入一个LSA就能躲避自反击机制。利用该攻击可实现流量黑洞,从而造成部分区域内的网络瘫痪。

- 设计了一个OSPF网络安全检测系统,利用该系统可对OSPF协议密文机制的安全性进行评估以及OSPF网络渗透测试。

关键词: OSPF路由协议,网络安全,自反击机制,路由欺骗,路由攻击

ABSTRACT

Routing protocol is the core of network infrastructure. Currently, OSPF routing protocol is widely used by Interior Gateway Routing Protocol. Thesis studies the security of the OSPF protocol; analyzes the security mechanism of OSPF protocol; discussed some attacking methods had been put forward. Based on these works, thesis proposes four new attacking methods. Paper designs OSPF safety testing system, which can be used to testing the network security of OSPF. The main work is as follows:

- Proposes a kind of adjacent spoofing attack. This attack is aimed at the case that the port of border router in OSPF network hasn’t be set as a passive port. The attacker can disguise as a legitimate router access to the OSPF network and inject a hostile LSA. With this attack many things can be achieved, such as page deception, password sniffing, middle attacking, DNS spoofing and other effects.

- Propose a kind of adjacently double-LSA multi-injection attacks. This attack changes the LSA, and uses the rule of old and new LSA judgment rule in OSPF protocol, escape from the fight-back mechanism to attack the network. This attack can achieve page deception and password sniffing.

- Proposes a kind of remotely double-LSA multi-injection attack. This attack is mainly for the case that attacker has already acquired the topology and parameters of the network router for. This attack uses the identity of remote router to inject two malicious LSA. Compared with the original double-LSA injection attack, it can escape from the fight-back mechanism, while increasing the polluted area. This attack can achieve page deception, password sniffing, etc. And it can further control the intermediate transmission path of the flow.

- Propose a kind of single-path injection attack. In the same case of the previous attack that metioned, the attacker finds a pair of routers in network which satisfied the single-past condition, to choose a springboard router. Then the attacker can inject a malicious LSA with the identity of the springboard router. Compared with two attacks metioned before, this attack only need to inject one LSA to escape from the fight-babck mechanism. With this attack can implement a black hole of the flow, resulting in network paralysis in part of the network.

- Design an OSPF network security detection system. Use this system can check the security of the OSPF protocol ciphertext mechanisms to assess and OSPF network penetration testing.

Keywords: OSPF routing protocols, network security, since the counter mechanism, routing spoofing, routing attacks

东 南 大 学 毕 业 (设 计)论 文 独 创 性 声 明

本人声明所呈交的毕业(设计)论文是我个人在导师指导下进行的研究工作及取得的研究成果。尽我所知,除了文中特别加以标注和致谢的地方外,论文中不包含其他人已经发表或撰写过的研究成果,也不包含为获得东南大学或其它教育机构的学位或证书而使用过的材料。与我一同工作的同志对本研究所做的任何贡献均已在论文中作了明确的说明并表示了谢意。

论文作者签名: 日期: 年 月 日

东 南 大 学毕 业 (设 计)论 文 使 用 授 权 声 明

东南大学有权保留本人所送交毕业(设计)论文的复印件和电子文档,可以采用影印、缩印或其他复制手段保存论文。本人电子文档的内容和纸质论文的内容相一致。除在保密期内的保密论文外,允许论文被查阅和借阅,可以公布(包括刊登)论文的全部或部分内容。论文的公布(包括刊登)授权东南大学教务处办理。

论文作者签名: 导师签名:

日期: 年 月 日 日期: 年 月 日

目录

摘要 I

ABSTRACT III

目录 VII

第一章 绪论 1

1.1 研究背景 1

1.2 研究现状 1

1.2.1路由欺骗攻击 1

1.2.2资源消耗攻击 2

1.3 研究目的及内容 2

1.4 网络通信安全 3

1.4.1网络通信中的安全威胁 3

1.4.2远程访问的安全 3

1.5 论文结构 4

第二章 OSPF路由协议 6

2.1路由协议概述 6

2.2 OSPF路由协议概述 6

2.3 OSPF路由协议的基本算法 7

2.3.1 SPF算法 7

2.3.2链路状态算法 7

2.4 OSPF路由协议的运行机制 7

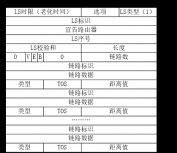

2.4.1协议数据包 7

2.4.2邻居协商过程 8

2.5 OSPF路由协议的安全机制 10

2.5.1 自反击机制 10

2.5.2 过程化的检查与约束 11

2.5.3 其他安全机制 11

第三章 针对OSPF路由协议的路由欺骗 13

3.1 邻接路由欺骗 13

3.2邻接双LSA多注入 13

3.3 远程双LSA多注入 15

3.4 单路径注入 16

3.5 OSPF安全性检测 19

3.5.1 网页钓鱼 19

3.5.2 TCP中间人 20

3.5.3 DNS欺骗 20

第四章 OSPF安全检测系统设计 21

4.1 系统基本架构 21

4.2 OSPF探测模块 21

4.3协议分析模块 23

4.4 漏洞检测模块 23

4.4.1 邻接路由欺骗 23

4.4.2 双LSA多注入漏洞 24

4.4.3 单路径注入漏洞 26

4.5 网页欺骗模块 27

4.5.1 TCP转发程序 27

4.5.2 DNS欺骗程序 28

第五章 总结与展望 29

参考文献(Reference) 31

致谢 32

第一章 绪论

1.1 研究背景

2013年6月,前美国中央情报局职员斯诺登披露了美国国家安全局的“棱镜计划”,即国家安全局能够对即时通信和既存资料进行深度监听,可以获得数据电子邮件、视频和语音交谈、影片、照片、VoIP交谈内容、档案传输、登入通知,以及社交网络细节。斯诺登事件让信息安全上升到前所未有的高度,国家和个人开始关注信息安全问题。网络安全是信息安全的重要组成部分,而网络欺骗是威胁网络安全的一个很大的因素。

网络欺骗的最主要手段是网络协议欺骗,指攻击者利用协议自身的安全漏洞进行攻击,并通过伪造或修改信息增强攻击的隐蔽性,提高攻击质量。其中,路由欺骗技术指攻击者通过各种手段改变路由器或主机的路由表,影响单个用户甚至整个网络的流量传输路径,从而实现流量传输黑洞,或者在此基础上针对数据包的其他攻击手段,如DNS欺骗和TCP欺骗。除此以外,路由攻击具有天然的传染性,可以轻易地对整个网络拓扑造成影响。这些因素,都对路由协议的安全机制提出了更高的要求。

1.2 研究现状

关于OSPF攻击主要分为两类,一类是路由欺骗攻击,另一类主要是消耗路由器的资源,下面将分别介绍它们的研究现状。

1.2.1路由欺骗攻击

1997年Feiyi Wang、Brian vetter等讨论了一种攻击[1],区域内的路由器模仿ASBR,然后宣告AS外部路由信息。这种攻击使得到这些目的地的一部分或所有的流量都会被引到攻击者这边,导致流量黑洞、侦听或经过一个更长的路由。

1999年JiNao Team提出了最大序列号攻击[2],这种攻击利用了协议实现时不会冲掉最大序列号LSA的缺陷,实现了对其他路由器路由表的篡改。

2006年E. Jones和O. Moigne提出了周期注入LSA以及邻接中断攻击[3],周期注入LSA可以使自反击无效,影响路由器的路由表。而邻接中断攻击主要使路由器间邻接关系中断,从而使路由表在这段时间内不正常。

2011年Gabi Nakibly、A. Kirshon等提出了使用两个LSA来改变其他路由器LSA的方法[4][5]。这种方法使得攻击者可以对网络拓扑进行控制,从而实现包括路由欺骗在内的各种攻击。此外,他们还提出了一种与远端路由器建立虚假邻接关系的攻击方法,从而篡改它们的路由表。

2013年Gabi Nakibly、Eitan Menahem等发现了大多数路由器厂商在实现OSPF协议时的一个漏洞[6]。利用这个漏洞攻击者可以改变任何路由器自身的LSA,而不会引起自反击机制。这个漏洞对于网络的危害很大,攻击者可以任意的改变其他路由器的路由表,发起各种攻击。

1.2.2资源消耗攻击

1999年JiNao Team描述了几种攻击[10](除了最大序列号攻击),攻击者恶意的发送自治系统中其他路由器的LSA,这些描述的攻击都会触发受害路由器的自反击机制。攻击者不断的发送恶意的LSA,就会不断的触发路由器的自反击机制,从而消耗它的资源。另一方面,这些攻击使得AS中的路由处理变得不稳定,但是这也增加了攻击暴露的几率,使管理员容易发现它的位置。

2006年E. Jones和O. Moigne测试了过去OSPF协议中所有不同的方式,同时也提出了一些新的攻击方式[11],其中邻居表溢出攻击和链路状态数据库溢出攻击主要是通过消耗路由器的邻居表和链路状态数据库资源来实现拒绝服务攻击。

1.3 研究目的及内容

论文主要工作如下:

剩余内容已隐藏,请支付后下载全文,论文总字数:25181字

相关图片展示:

该课题毕业论文、开题报告、外文翻译、程序设计、图纸设计等资料可联系客服协助查找;