论文总字数:21764字

摘 要

我们在图论课程中学习了赋权有向图,在企业级网络中,比如大型局域网,或者大规模网络,彼此之间的访问模型与图论中的赋权有向图基本相同。所以在此基础上,可以对网络的异常入侵进行检测预警。在这个背景下,本文试图给出基于图模型的网络异常入侵检测预警方法,大致有如下要点:

1.企业级网络的图模型。本文将企业级网络用户之间的联系映射为网络连接图,这是一个赋权有向图,在这个网络中的主机,连接以及联系过程中的属性分别对应图中的节点,边以及赋权值。通过这个映射,对该网络的信息交流研究可变换成对图模型的分析。

2.网络异常入侵的图模型。完成上述通信图模型之后,由网络入侵在正常通信过程的表现,给出入侵图模型。这是在企业级网络图模型在异常入侵这个局部问题上的细化。最后再根据网络异常入侵在图模型上的特征设定,建立一个赋权以阈值来界定,流量波动等级划分的特征库,来有效实现对网络异常入侵的检测预警。

3.基于此种方法的异常入侵检测,具有识别速度快,漏警率低等优点,并且对识别其他网络入侵检测的方法有一定的基础启发作用。

关键词: 图论 企业级网络 网络异常入侵 入侵的相关图模型

Abstract

We have learned the weighted directed graph in graph theory. In the enterprise network, such as large-scale LAN or a large-scale network, each other between the access model and graph theory in the weighting directed graph is basically the same. So on the basis of this, we can detect the abnormal intrusion detection and warning.. Under this background, this paper tries to give a method of network anomaly intrusion detection and early warning based on graph model, and it has the following key points.

1. The graph model of network communication. This model map the network communication on the Internet to a weighted and oriented graph, which is called as network-link graph. On the graph host on network is maped to node, network-link is maped to oriented edge, and all kinds of attributes of network-link are maped to weight. By those maps, we can analyse all kinds of behaviors on the network based on the network communication model.

2. Graph model of network anomaly intrusion. After the completion of the above communication graph model, from the network intrusion in the normal communication process performance, to the access intrusion map model. This is the refinement of the local problem in the anomaly intrusion of the enterprise network graph model. Finally according to the network anomaly intrusion features in the graph model setting, the establishment of a weighted threshold to define, fluctuations in traffic classification feature library to effectively achieve the network anomaly intrusion detection warning.

3. The detection of anomaly intrusion based on this method has the advantages of fast identification, low leakage rate, and has some basic inspiration for the identification of other network intrusion detection.

Keywords: Graph theory; enterprise network; network intrusion; intrusion correlation graph model.

目录

摘要 2

第1章 绪论 7

1.1网络安全的目标 7

1.2网络攻击形式 8

1.2.1拒绝服务式攻击 8

1.2.2 欺骗式攻击 9

1.2.3 口令攻击 9

1.2.4 会话劫持 9

1.3论文主要成果及内容安排 10

第2章 网络入侵检测的技术分类 11

2.1 引言 11

2.2 检测技术分类 11

2.3 基于知识的入侵检测 12

2.4 基于行为的入侵检测 13

第3章 图论基础知识 15

3.1 图的简介 15

3.2图的一般定义 16

3.3连通,途径与路 19

3.4 树 23

3.5分解因子与生成子图 23

第4章 网络通信图模型与入侵图模型 25

4.1 图模型:网络连通 25

4.1.1 网络通信 25

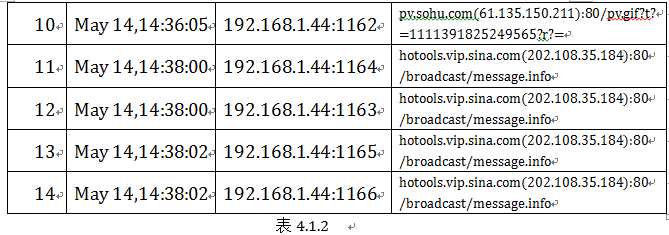

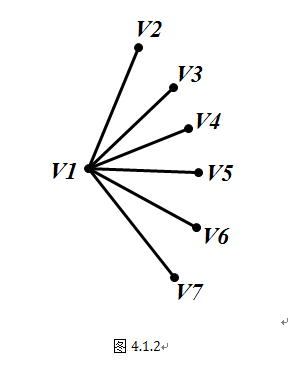

4.1.2网络连通图的建立 26

4.2图模型:网络入侵 28

4.2.1入侵本质及特征 28

4.2.2图模型 29

4.3两种典型入侵图模型 29

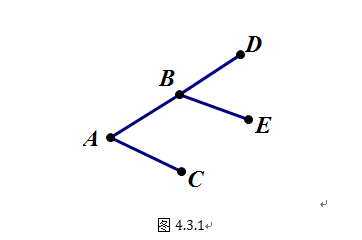

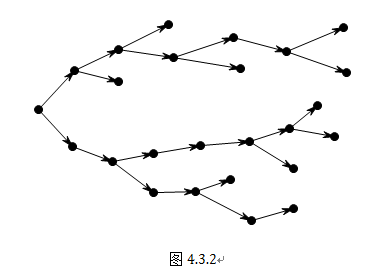

4.3.1蠕虫 29

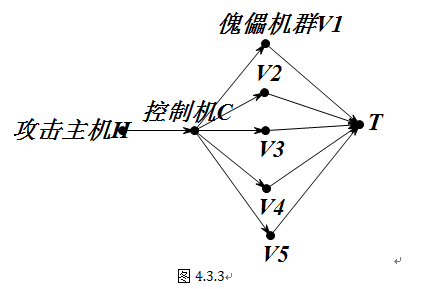

4.3.2DDOS(分布式拒绝服务攻击) 31

4. 4特征库的构想 32

4.4.1 流量统计 33

4.4.2网络协议分析 33

4.4.3以流量对主机作排行 34

4.4.4地址特征库设计 34

4.4.5数据流量分析设计 36

第5章 网络监测系统原型 37

5.1检测网络入侵的图模型及算法 38

5.1.1生成图模型 38

5.1.2 关于赋权图设想 41

5.2DDOS实例分析 41

结语 45

参考文献 45

第1章 绪论

计算机网络已成为整个社会基础设施中不可缺少的组成部分,那么基于这种依赖,我们必须确保网络系统的安全。不然,从小处说,会造成个人信息的流失,商业机密失窃,大到危机国家安全。所有这些,使得如何有效监测网络安全成为焦点。

从另一角度来看,对网络安全的保护越来越难。网络的迅速发展,其结构日趋复杂;增加的网络黑客网站,它不仅提供了许多信息系统的缺陷,给出了很多易于使用的攻击工具,让很多不具备专业的系统知识的人可以很容易的使用这些工具针对系统缺陷进行攻击 ;有时候,攻击行为不仅仅是个人入侵者,甚至其背后会有一些提供资源的组织。因此网络安全和入侵检测预警仍是一项严峻的任务。

入侵检测预警是针对异常入侵的一种重要手段,它具有将损害降低到初始阶段的效果。本章节会对常见的网络入侵形式,以及网络安全做介绍。

1.1网络安全的目标

网络安全的目标总结起来有以下三种:1)保密性:保护数据不受非法操作的破坏;2)完整性:保证非法操作无法修改数据;3)有效性:保证非法操作不能获取被保护的计算机信息资源。

1.2网络攻击形式

1.2.1拒绝服务式攻击

拒绝服务式攻击是最常见的攻击形式。(Denial of sevice,简称DoS)其命名并不是指某种具体攻击方式,而是指攻击表现的结果,会使目标系统因遭受一定破坏而无法正常工作。具体攻击方法可以有很多种,或者是几种的组合,其结果就是无法使合法用户访问所需信息。

DoS攻击大致可以分为两种类型:第一种导致系统或者网络出现故障。若攻击者传播了一些具有破坏性的数据包,有可能造成系统瘫痪或重启。这就表明是攻击者进行了一次DoS攻击,最后导致无人可以使用资源。从攻击者的角度来说,只发送了一些数据包就可以使指定系统出现故障。在多数情况下,系统想要再次正常运行需要人干预。这种攻击极具破坏力,因为攻击工作少量,而后续的修复需要人为干预。第二种就是对指定目标发送大量信息,最后使得指定目标因不能响应而瘫痪。比如,系统的处理能力为每分钟700数据包,攻击者却接连不断的以每分钟7000数据包的频率发送给该系统。这种情况下,当其他正常用户要访问系统时,就无法得到访问权,因为系统资源无法处理。这种攻击需要耗费很多精力,因为攻击者要不断发送数据包。大多情况下,恢复系统需要少量的人为干预。

这两种攻击既可以在局域网中进行,也可以在互联网中进行。

目前入侵者经常采用的攻击手段就是分布式拒绝服务攻击(DDOS)。单一的DOS攻击是一对一的。而DDOS形式攻击可以是多对一的,他可以使用大量攻击机同时攻击网络系统。

在目前高速网络时代,攻击者占用的傀儡机位置可以分布在很大范围,选择灵活,源头更难察觉。

1.2.2 欺骗式攻击

1)IP欺骗:攻击者想要获得某种信息,或者得到某种权利但又不想让自己的身份暴露,就有可能盗用其他用户的IP地址。

2)电子信件欺骗:电子邮件发送方地址欺骗。比如,电子邮件署名是来自甲,但事实上却是乙冒充甲发的。

3)WEB欺骗:现在电子商务使用互联网。为了利用网站跳转支付平台,人们不得不鉴别并授权,使其得到信任。在这个过程中,欺骗的机会就出现了。

4)非技术类欺骗:这些攻击主要把精力集中在人力因素上。

1.2.3 口令攻击

攻击者想要入侵系统,常常把破译用户密码作为切入点。只要攻击者能够破解用户的密码,他就能以正当的方式得到系统的很多权限,从而获取只有密码用户能访问到的很多资源。

1.2.4 会话劫持

会话劫持就是攻击者在用户正常的通信交流过程中,以第三方身份参与其中,或者是把其他信息注入数据交流中,或者是将双方通信模式暗中转变,类似电话转接,只是正常交流的双方不知情罢了。

1.3论文主要成果及内容安排

全文一共分为五个章节,具体的内容如下所述:

第一章为绪论,介绍网络安全的目标,目前网络入侵的主要形式。

第二章介绍对于网络入侵检测的技术分类,进而对这些技术的特点进行分析。

第三章为图论基础知识。

第四章提出基于图论基础的网络通信模型,具体设想是将网络通信以一个赋权有向图G形式展现,网络入侵也以赋权有向图G1形式展现,那么发现入侵时,在图G中必然能够找到子图G1,从而将网络入侵转化为在图G中寻找G1的形式。达到将实际生活中大型网络安全检测问题转化为图论模型问题。并在其过程中,设想在无大型特征库可用的基础上,利用已有经验,赋流量以权重,用阈值来作为衡量入侵异常的标准。

第五章主要设计基于图论的网络监测系统的原型,最后以分布式拒绝服务攻击的实验数据来实现图与攻击图的模型。

第2章 网络入侵检测的技术分类

2.1 引言

入侵检测技术是近20年发展起来的一种抵御系统受外部入侵的安全机制。通过监控网络及系统的状态,系统的使用情况,来监测系统外部的入侵企图。入侵检测技术所依据的是系统活动中的数据,所以适用于所有计算机网络。此技术的引入,会进一步提高系统或者网络的安全性。所以入侵检测技术是对传统计算机防火墙机制的一种补充。

2.2 检测技术分类

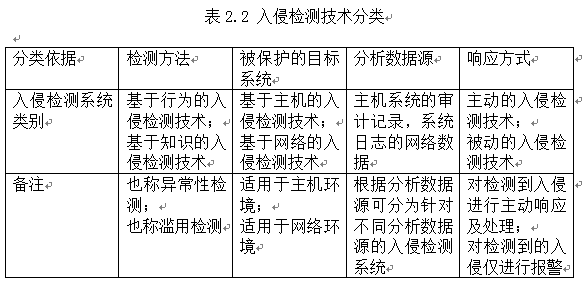

我们首先从下面几方面对入侵检测技术进行分类(如图表2.2所示):

以检测的方法来划分:基于行为的检测技术是以被监控系统的正常行为信息为依据,检测系统中入侵及异常活动。基于知识的检测技术是根据已经知道的入侵信息,作为特征库来检测系统面临的入侵和攻击。

以目标系统类型划分:基于主机的检测系统;基于网络的检测检测系统。

剩余内容已隐藏,请支付后下载全文,论文总字数:21764字

相关图片展示:

该课题毕业论文、开题报告、外文翻译、程序设计、图纸设计等资料可联系客服协助查找;